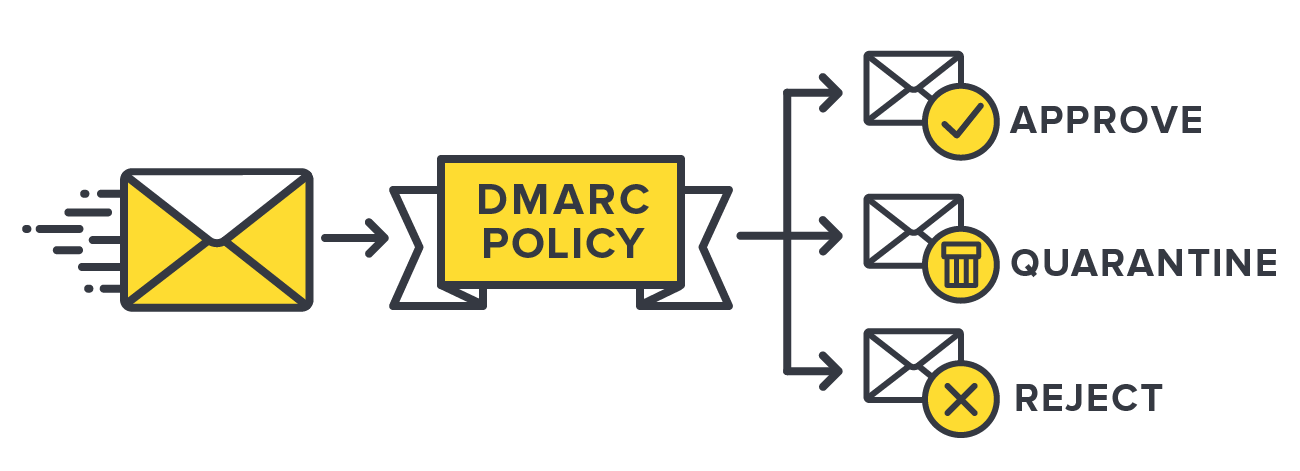

Alan adı esaslı ileti kimlik doğrulaması raporlama ve uyumluluk anlamı ile bilinen DMARC açılımı domain – based message authentication reporting & conformance olarak bilinir. Kimliklerinin doğrulaması yapılmayan e-postaların kabul edilecek mi edilmeyecek mi, spam klasörüne mi gönderilecek yoksa gönderilmeyecek mi ya da tamamen ret mi edilecek yoksa edilmeyecek mi konusunda rehberlik eden bir raporlama sunma modeline denir.

DMARC kuruluşlar üzerinde e-posta alan adını, e-posta sahtekarlığı kullananlara karşı korumak adına tasarımları yapılan kimlik doğrulama protokolü olarak bilinen yapılara denir.

Her geçen gün daha yaygın bir hale gelen ve Google, Yahoo gibi birçok popüler olanlar üzerinde e-posta sağlayıcıları aracılığı ile desteklemeleri yapılırken kimlik doğrulaması sırasında başarısız olan mesajları daha rahat bir şekilde yönetebilmek için kendisine göre bir politika belirlemiştir. Bu sayede siber güvenilirlik konusunun daha iyi hale gelmesine ve kimlik avlarının önlenmesine yardımcı olur. E-posta sahtekarlığı konusunun en iyi şekilde önüne geçebilmek için ilk olarak 2012 yılında yayınlanmış olan DMARC spesifikasyonu üzerinde günümüzde birçok sektör çalışmalarına devam ediyor.

Neler Okuyacaksınız?

DMARC yapısı

DMARC yapısında alçılar, gönderenler, aracılar ile satıcılar yer alır.

Alıcılar olarak;

- AOL

- Comcast

- Netease

- Microsoft

- Yahoo

- Ru

- XS4ALL

- Yandex bilinir.

Gönderenler yapısı;

- American Greetings

- Bank of America

- Fidelity

- Investments

- Linkedln

- Paypal

- JPMorgan Chase

- Twitter bilinir.

Aracılar ile satıcılar yapısında;

- DMARC Analyzer

- Valimail

- Agari

- EasyDMARC

- Cloudmark

- Netcraft

- Mailreport

- ReturnPath

- Redsift OnDMARC

- Trusted Domain Project

- Symantec kısmı yer alır.

Alıcılar kısmından gönderenleri e–posta kimlik doğrulama yapıları hakkında son zamanlarda DMARC bilgilendirme olması gönderen kısımların alıcılar üzerinde kimlik doğrulanmamış olan mesajlar ile ne yapmaları gerektiği hakkında yol göstermesi anlamına gelir.

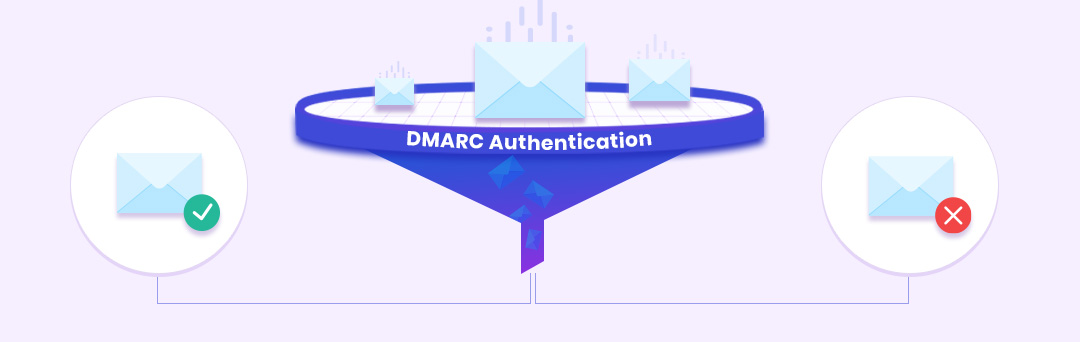

DMARC Nasıl Çalışır?

DMARC yapısının çalışma prensibi her ne kadar karmaşık gibi gözlense bile oldukça basittir. Bu anlarda SPF yani gönderen politika çerçevesi ile beraber DKIM yani etki alanı anahtarı aracılığı ile tanımlaması yapılan posta isimleri verile mevcut kimlik doğrulama yöntemleri olarak bilinir.

SPF çalışma prensibi

Gönderen sunucuların IP adresleri üzerinden SMTP MAILFROMkomutu ile beraber görünmesi söz konusu olan alan adının sahibi aracılığı ile yetkilendirilecek mi yetkilendirilmeyecek mi kısmını kontrol eder. Hangi e-posta sunucuları üzerinde alan adları yer alırsa e-posta göndermek için yetkileri olduğunu bildirmek için DSN kaydı anlamına gelinmesi ile de bilinir. E-posta sunucuları bir e-posta almış olduğu anlarda gelen e-postalar yetkili sunuculardan mı geldi bunu görüntülemek için SPF DNS kaydını kontrol etmeye başlayacaktır.

Bir örnek ile anlatılacak olursa alan isimlerini e-posta adreslerine göndererek almak için Google kısmında G Suite hizmetleri kullanılıyorsa herhangi bir posta sunucusu üzerinde alan adına bir e-posta adı alındığı anlarda Google posta sunucuları tarafından gönderilmediyse de bu anlarda devreye girecek. Direk başarısız SPF kontrolü nedeninden ötürü ret edilmesi söz konusu olur ya da spam olarak işaretlenir.

DKIM

E-posta bazı bölümleri üzerinde kriptografik bir şekilde imza verilmesine yardımcı olur. Herhangi bir e-posta yetkili bir alandan mi geldi diye kontrol etmek adına kullanılan teknik olarak bilinir. Çalışma prensibi içerisinde public olan anahtar ile privacy olan anahtar ilkesi benimsenir. Bu yöntemi uygulamayabilmek için ilk olarak DKIM DSN kaydı ile genel bir anahtar eklemek gerekir.

Bunun hemen ardından her bir e-posta alımı için başlık ile beraber özel anahtar kullanılarak şifrelenen bir imza gönderilir. Sunucu tarafından bir e-posta alındığı anlarda imzaya ortak bir anahtar kullanılması ile beraber doğrulama yapılır ve gerçeklik kontrol edilir.